“AI 助力企业私有云建置”——AI 与私有云专场活动在上海成功举办!

2024-07-26

01

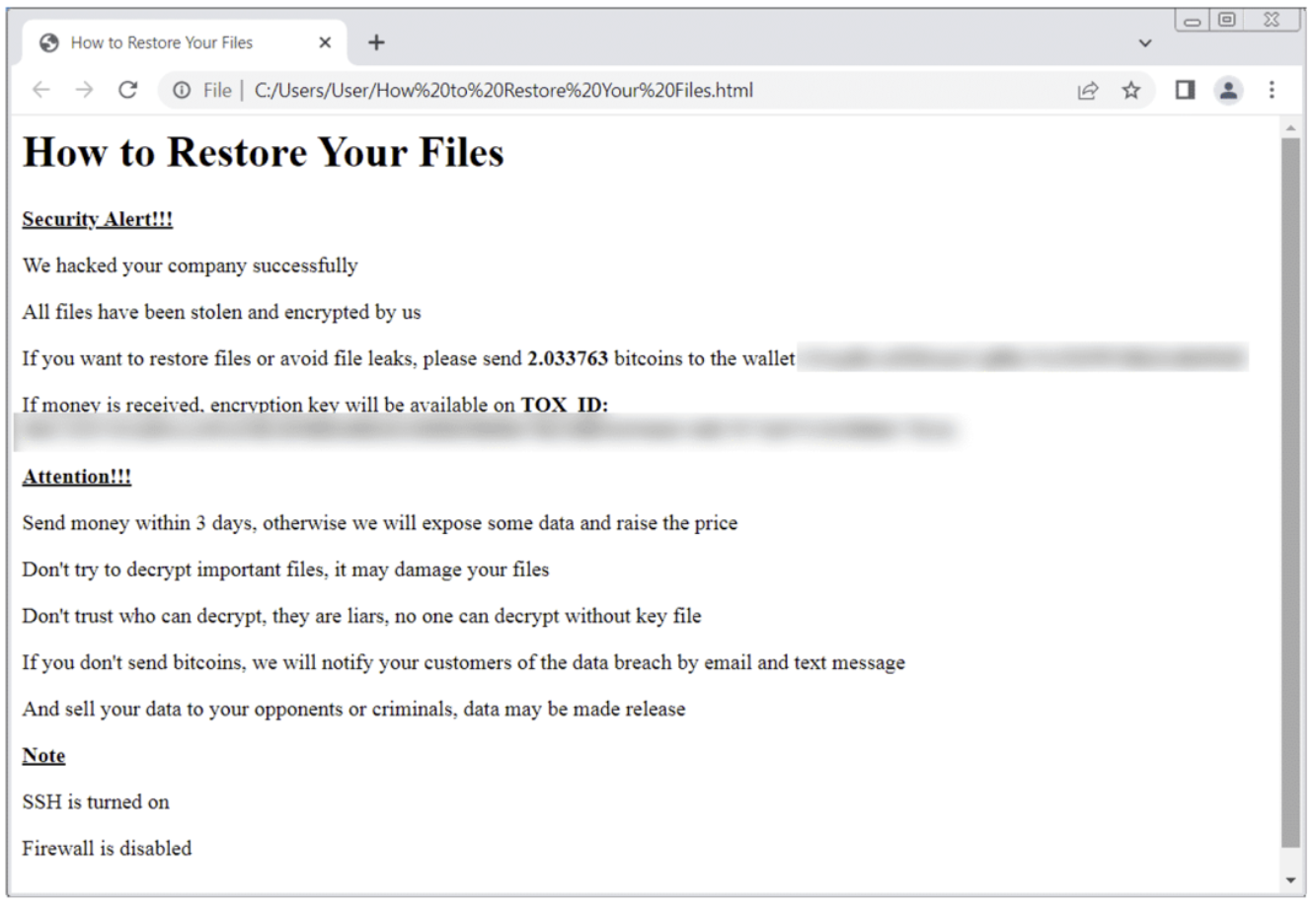

新型勒索软件

新型勒索软件ESXiArgs会利用此漏洞,根据Shodan搜索,全球至少有 120 台 VMware ESXi 服务器已在此勒索软件活动中遭到破坏。

该漏洞编号为CVE-2021-21974,由 OpenSLP 服务中的堆溢出问题引起,未经身份验证的攻击者可以此进行低复杂度攻击。

该漏洞主要影响6.x 版和 6.7、7.0版本之前的 ESXi 管理程序,2021年2月23日 ,VMware曾发布补丁修复了该漏洞。(在此之后发布的版本不影响)

该漏洞启动之后,主要破坏行为为停止所有虚拟机,并加密所有数据文件。

02

高于以下版本则不受影响

ESXi versions 7.x prior to ESXi70U1c-17325551

ESXi versions 6.7.x prior to ESXi670-202102401-SG

ESXi versions 6.5.x prior to ESXi650-202102101-SG

03

04

停止SLP服务,并停止开机启动。

防火墙过滤公网IP访问SLP等服务。

停机升级到新版本。

05

1. 安装ESXI系统尽量使用新版发布版本,以减少安全漏洞;

2. 管理尽量使用内网IP,不使用公网IP,减少攻击面;

3. ESXI密码设定尽量复杂,防止暴力破解密码;

4. 定期更改服务器密码,避免使用弱密码登录;

5. 安装杀毒软件实时保护设备;

6. 可以考虑定期备份ESXI配置和虚拟机文件。

06

CVE-2021-21974 的变通办法已在下面“响应矩阵”的“变通办法”列中列出。根据 VMware vSphere 安全配置指南,VMware 现在建议在 ESXi 中禁用 OpenSLP 服务(如果未使用)。

Product | Version | Running On | CVE Identifier | CVSSv3 | Severity | Fixed Version | Workarounds |

[1] ESXi | 7.0 | Any | CVE-2021-21974 | 8.8 | Important

| ESXi70U1c-17325551 | KB76372 |

[1] ESXi | 6.7 | Any | CVE-2021-21974 | 8.8 | Important

| ESXi670-202102401-SG | KB76372 |

[1] ESXi | 6.5 | Any | CVE-2021-21974 | 8.8 | Important

| ESXi650-202102101-SG | KB76372 |

07

【深信服云网端安全托管方案】依托于安全托管中心,深信服云网端安全托管方案”见招拆招”,针对勒索病毒复杂的入侵步骤打造了全生命周期防护,构建勒索风险有效预防、持续监测、高效处置的勒索病毒防御体系。EDR已支持查杀拦截此次事件使用的病毒文件,请更新软件(如有定制请先咨询售后再更新版本)和病毒库至新版本,设置相应的防护策略,获取全方位的勒索防护:

1、事前防御:通过暴力破解检测、远程登录认证、漏洞扫描修复、实时防护等策略为终端进行日常加固,降低勒索入侵风险;

2、事中响应:文件加白二次认证、勒索诱饵防护、AI人工智能引擎检测等对勒索威胁文件进行高效检出,勒索病毒难以落地,无法加密;

3、事后溯源:高级威胁可视化还原入侵攻击链,排查企业内网存在风险点,全网威胁狩猎潜伏攻击,扫清内网威胁。

08

若更新过程中有问题,可与赌博联系。

技术支持热线:400-820-6821

技术支持邮箱:TechSupport@yibaosheng.com

解决方案产品经理:吴嘉晏 13701918896 jeff_wu@yibaosheng.com